基于软件无线电的lte网络控制面漏洞分析方法及系统

技术领域

1.本发明涉及移动通信安全技术领域,具体涉及一种基于软件无线电的lte网络控制面漏洞分析方法及系统。

背景技术:

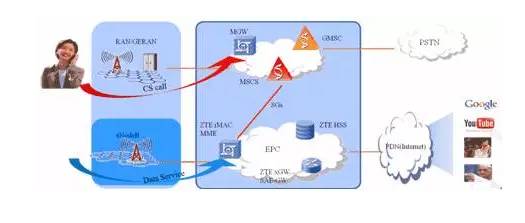

2.全球信息化时代已经到来,数据总量呈现爆炸式增长,人们对数据信息服务的需求日益增多,这些服务超越了传统的语音和短消息业务,包括高带宽数据通信。为不断优化无线通信技术以满足客户对无线通信的更高要求,lte网络应运而生。lte特点是无线接入网(ran)的极大增强,以每秒比特数/赫兹(bps/hz)为单位提高容量,并重新设计蜂窝核心网络(增强分组核心-epc),向全ip系统迈进。

3.尽管lte实现了巨大的容量和系统增强,但总体来说,移动网络固有的脆弱性依然使其容易受到安全攻击。有数以亿计的用户每天都依赖于蜂窝网络,因此针对lte网络的漏洞攻击会造成非常严重后果。尽管不是攻击目标也可能会受到服务降级的影响,而lte控制面协议栈定义的信令承担着终端与核心网间状态交换、释放链接、切换更新、发起寻呼等重要功能,因此,lte控制面协议栈的安全分析研究,对移动通信的安全稳定有着重要意义,lte控制面协议栈的相关研究也一直是移动通信安全技术领域研究的热点。

技术实现要素:

4.本发明的目的在于提出一种基于软件无线电的lte网络控制面漏洞分析方法及系统。

5.实现本发明目的的技术解决方案为:一种基于软件无线电的lte网络控制面漏洞分析方法,包括如下步骤:

6.第一步,选取可用性和隐私性作为判定lte控制面安全属性的指标;

7.第二步,构建隐私性攻击模型和可用性攻击模型;

8.第三步,选取用于漏洞分析的移动设备测试sim卡和核心网侧的用户服务器,并写入测试数据;

9.第四步,模拟攻击过程,对移动设备、仿真基站和仿真核心网进行信息采集,获取移动设备的状态信息和核心网侧的信令信息;

10.第五步,进行异常状态判断,确定可用性和隐私性是否受到攻击。

11.进一步的,第二步,构建隐私性攻击模型和可用性攻击模型,具体为:

12.隐私性攻击模型包括:

13.1)基于tau过程嗅探imsi:

14.将测试ue置于空闲态并打开enb,使ue进入新的跟踪区;

15.测试ue发起tau流程并进行随机接入,发起rrc连接请求;

16.核心网响应rrc连接请求并向ue发送taureject信令;

17.ue接收taureject信令,并向enb发送包含ue的imsi号码的attach_request信令;

18.使用wireshark监听enb与mme之间的s1接口获取控制面信令数据包,在initialuemessage数据包中获取ue的imsi号码;

19.2)基于rrc连接和tau过程获取位置信息:

20.准备两个具有不同小区id的enb1和enb2且打开enb1;

21.ue与enb1建立连接后关闭enb1,等待ue的t310计时器超时后打开具有更高功率的enb2;

22.enb2向ue发送rrcconnectionreconfiguration信令;

23.ue接收rrcconnectionreconfiguration信令并计算来自临近小区的频率和信号强度;

24.ue向enb2发送测量报告(measurementreport),在测量报告中检索locationinfo-r10字段,该字段包含ue的gps坐标;

25.可用性攻击模型包括:

26.1)基于rrc连接的enb资源消耗:

27.使用srsue来模拟恶意ue,并在核心网数据库中写入若干imsi号码;

28.使用具备不同imsi号码的ue执行随机接入过程,生成rrc连接;

29.核心网识别ue的attach_request请求,并发送nasauthentication信令;

30.ue收到核心网的nasauthentication信令后重新启动随机接入过程并建立新的rrc连接;

31.2)基于去附着过程的服务拒绝:

32.将测试ue连接到核心网并读取ue的imsi号码;

33.核心网下发decath_request信令;

34.ue接收decath_request信令并与核心网断开连接;

35.3)基于tau过程的服务降级:

36.测试ue与核心网建立连接并发rrc连接请求;

37.ue发起发起tau流程并发送rrcconnectionsetupcomplet信令;

38.核心网下发taureject信令;

39.ue接收taureject信令并被驱逐出4g网络;

40.ue被迫搜索并接入3g或gsm网络。

41.进一步的,第三步,写入的测试数据包括imsi和秘钥信息。

42.进一步的,第四步,模拟攻击过程,对移动设备、仿真基站和仿真核心网进行信息采集,具体方法为:

43.使用scat工具采集移动设备的基带诊断信息;

44.使用wireshark工具抓取uu接口、x2接口、s1接口及s6a接口的数据包。

45.进一步的,第四步,获取移动设备的状态信息和核心网侧的信令信息,其中移动设备的状态信息包括:1)ue是否正常搜索到核心网并注册;2)ue是否正常使用lte网络服务,具有实时网络速度;3)ue是否显示连接到lte网络而非3g或gsm网络;核心网侧的信令信息包括:1)connectionsetup信令;2)attach_request(imsi,ue'securitycapabilities)信令;3)authentication信令;4)paging(guti/imsi)信令。

46.进一步的,第五步,进行异常状态判断,确定可用性和隐私性是否受到攻击,具体

方法为:

47.若满足如下所有条件,则判断可用性受到攻击:

48.1)移动设备状态显示无服务;2)移动设备状态显示已连接到3g或gsm网络;3)核心网侧attchedues、connectedues与实际连接ue数量不符;

49.若满足如下所有条件lte数据业务信令流程,则判断隐私性受到攻击:

50.1)在s1接口获取的initialuemessage数据包中存有ue的imsi号码;2)在ue向enb2发送的测量报告(measurementreport)中检索到locationinfo-r10字段。

51.进一步的,基于软件无线电的lte网络控制面漏洞分析方法,还包括显示过程,将移动设备的状态信息和核心网侧的信令信息生成二维信令图,进行实时可视化显示。

52.一种基于软件无线电的lte网络控制面漏洞分析系统,基于所述的基于软件无线电的lte网络控制面漏洞分析方法,实现基于软件无线电的lte网络控制面漏洞分析。

53.本发明与现有技术相比,其显著优点为:通过动态测试运行中的lte网络控制面组件来研究潜在的安全问题,针对lte网络控制面协议栈中可用性和隐私性的潜在安全漏洞可以进行全面的检测测试。

附图说明

54.图1为基于软件无线电的lte网络控制面漏洞分析系统的处理流程示意图。

55.图2为基于软件无线电的lte网络控制面漏洞分析系统示意图。

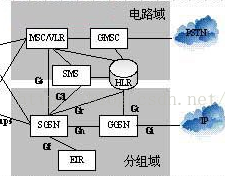

56.图3为基于软件无线电的lte网络控制面漏洞分析系统中主要信令流程图。

57.图4为基于软件无线电的lte网络控制面漏洞分析系统中tau信令图。

具体实施方式

58.为了使本技术的目的、技术方案及优点更加清楚明白,以下结合附图及实施例,对本技术进行进一步详细说明。应当理解,此处描述的具体实施例仅仅用以解释本技术,并不用于限定本技术。

59.本发明提出一种基于软件无线电的lte网络控制面漏洞分析系统,包括安全属性提取模块、攻击模型构建模块、读写模块、信息采集模块、信令分析模块、异常状态判断模块,分别介绍如下:

60.(1)安全属性提取模块

61.通过对lte控制面协议栈进行广泛分析后,选取lte系统网络层的rrc协议和nas协议进行重点研究,因为1)这两种协议用于执行ue和核心网之间的关键控制面过程;2)这些过程可以在ue和核心网端进行捕获,可以较为方便的分析;3)这些协议中识别出的漏洞将直接影响ue和网络。

62.针对rrc协议和nas协议中的附着、寻呼、去附着和位置更新四种关键控制面过程进行安全分析,发现lte控制面协议栈中的漏洞可能导致如下安全攻击:1)ue的身份信息如imsi和guti可能被恶意嗅探导致泄露;2)ue所在小区的位置信息或精确的地理位置信息可能泄露;3)ue的能量资源或核心网的可连接资源被恶意消耗;4)ue与核心网之间不能够建立正常的通信链路;5)ue的网络服务被恶意降级至非lte网络。基于以上几点发现,lte控制面安全漏洞可能造成用户身份信息或位置信息泄露,或者使ue不能正常使用lte网络服务,

据此本发明将lte控制面的安全属性归纳为两点:隐私性和可用性。

63.(2)攻击模型构建模块

64.根据安全属性提取模块中得出的移动网络和移动设备所要遵守的可用性和隐私性以及rrc协议和nas协议中的附着、寻呼、去附着和位置更新四种基本信令流程构建基于sdr的的五种攻击模型。

65.隐私性攻击模型包括:

66.1)基于tau过程嗅探imsi:

67.步骤一:将测试ue置于空闲态并打开enb,使ue进入新的跟踪区;

68.步骤二:测试ue发起tau流程并进行随机接入,发起rrc连接请求;

69.步骤三:核心网响应rrc连接请求并向ue发送taureject信令;

70.步骤四:ue接收taureject信令,并向enb发送包含ue的imsi号码的attach_request信令;

71.步骤五:使用wireshark监听enb与mme之间的s1接口获取控制面信令数据包,在initialuemessage数据包中获取ue的imsi号码。

72.2)基于rrc连接和tau过程获取位置信息:

73.步骤一:准备两个具有不同小区id的enb1和enb2且打开enb1;

74.步骤二:ue与enb1建立连接后关闭enb1,等待ue的t310计时器超时后打开具有更高功率的enb2;

75.步骤三:enb2向ue发送rrcconnectionreconfiguration信令;

76.步骤四:ue接收rrcconnectionreconfiguration信令并计算来自临近小区的频率和信号强度;

77.步骤五:ue向enb2发送测量报告(measurementreport),在测量报告中检索locationinfo-r10字段,该字段包含ue的gps坐标。

78.可用性攻击模型包括:

79.1)基于rrc连接的enb资源消耗:

80.步骤一:使用srsue来模拟恶意ue,并在核心网数据库中写入若干imsi号码;

81.步骤二:使用具备不同imsi号码的ue执行随机接入过程,生成rrc连接;

82.步骤三:核心网识别ue的attach_request请求,并发送nasauthentication信令;

83.步骤四:ue收到核心网的nasauthentication信令后重新启动随机接入过程并建立新的rrc连接。

84.2)基于去附着过程的服务拒绝:

85.步骤一:将测试ue连接到核心网并读取ue的imsi号码;

86.步骤二:核心网下发decath_request信令;

87.步骤三:ue接收decath_request信令并与核心网断开连接。

88.3)基于tau过程的服务降级:

89.步骤一:测试ue与核心网建立连接并发rrc连接请求;

90.步骤二:ue发起发起tau流程并发送rrcconnectionsetupcomplet信令;

91.步骤三:核心网下发taureject信令;

92.步骤四:ue接收taureject信令并被驱逐出4g网络;

93.步骤五:ue被迫搜索并接入3g或gsm网络。

94.(3)读写模块

95.用于读取或写入移动设备测试sim卡和核心网侧用户数据库相关的测试数据,包括imsi和关键秘钥等信息。

96.(4)信息采集模块

97.基于构建的攻击模型执行相应的攻击过程,在此过程中对信息进行采集。

98.1)使用scat工具采集移动设备的基带诊断信息;

99.2)使用wireshark工具抓取uu接口、x2接口、s1接口及s6a接口的数据包。

100.(5)信令分析模块

101.通过模糊搜索对信息采集模块所获得的信息进行筛选,找到移动设备的关键状态信息,核心网侧附着、寻呼、去附着和位置更新四个过程的信令信息。

102.ue的关键状态信息:1)ue正常搜索到核心网并注册;2)ue正常使用lte网络服务,具有实时网络速度;3)ue显示连接到lte网络而非3g或gsm网络;

103.核心网侧关键信令信息:1)connect

来源【首席数据官】,更多内容/合作请关注「辉声辉语」公众号,送10G营销资料!

版权声明:本文内容来源互联网整理,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 jkhui22@126.com举报,一经查实,本站将立刻删除。